В марте программист Владимир Серов обнаружил в сети Wi-Fi московского метрополитена самую крупную "дыру" – личные данные пользователей были доступны любому желающему. Номер телефона, возраст, примерный доход, станции проживания и работы, а также многую другую информацию можно было получить обладая минимальными знаниями в программировании.

Издание The Village, которому Владимир Серов дал подробные разъяснения по обнаруженной уязвимости и сложившейся ситуации его общения с компанией «Максима Телеком», говорит, что уязвимости уже больше года, и за это время в открытый доступ могли попасть данные более 12 млн. пассажиров метро.

Мы расскажем, насколько существенной была утечка информации и безопасна ли теперь сеть Wi-Fi городского транспорта.

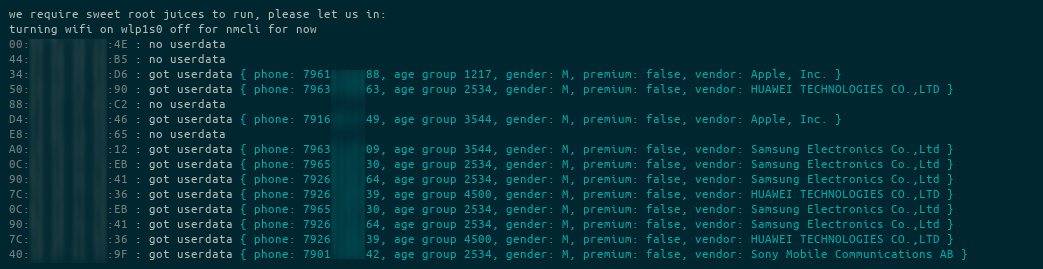

Принцип получения "профиля" пользователя интернета в метро не столь сложен. Сначала нужно узнать MAC-адрес устройства пользователя. Это уникальный номер каждого устройства, поддерживающего Wi-Fi. Для этого, например, есть программа Airodump-ng, которая позволяет получить MAC-адреса всех активных Wi-Fi-устройств в виде готовых списков. После чего, необходимо в своем устройстве подменить MAC-адрес на адрес "жертвы". Например, на компьютере, это делается за несколько секунд.

А зная чужой MAC-адрес, можно посмотреть, что по нему выдает страница авторизации Wi-Fi в метро, которая и генерирует обнаруженный Серовым кусок кода userdata, где хранится вся информация о пользователе.

Владимир Серов, Android-разработчик:

«Я обнаружил это еще месяц назад. Решил посмотреть, какие данные мне отдает страничка авторизации, и обнаружил кусок кода userdata: там совершенно открыто была перечислена информация, включая номер телефона, пол, примерный возраст, семейное положение, достаток, станции, где твои дом и работа, и все привязано к твоему MAC-адресу. Хоть по закону страница и не выдает персональные данные (нет фамилий и имен), публично привязывать номера к MAC-адресам все равно опасно.

В тот же день я написал об этой уязвимости ребятам из mos.ru, потому что у самой «МаксимыТелеком» нормальной техподдержки нет. То есть я их начальству рассказал о том, как подрядчик раздает направо и налево личные данные о пользователях — письмо спустили вниз, но ответа я так и не получил. Прождал неделю и написал на «Хабрахабр» пост «Как получить телефон (почти) любой красотки в Москве, или Интересная особенность MT_FREE». Сделал небольшой скрипт, который сам выгружал данные в удобном виде. Мы с читателями начали веселиться».

Однако в «Максима Телеком» считают, что это не утечка данных, а скорее целевая атака.

Олег Копицын, заместитель генерального директора по стратегии и развитию ООО «Максима Телеком»:

«Это событие нельзя назвать утечкой, и тем более крупной утечкой данных, потому что по факту никакой утечки не наблюдалось. Был использован сложный алгоритм взлома, который работал только непосредственно при подключении к нашей сети с осуществлением специальных манипуляций с оборудованием устройства, с которого производится подключение. При этом можно было получить некий аудиторный профиль. Сразу же после сообщения о такой уязвимости, она была закрыта.

После сообщения Владимира Серова об уязвимости на портале авторизации мы оперативно зашифровали передачу профильных данных (таких как номер телефона, пол, возрастная группа и пр.) Дешифровать их статистическим методом и сопоставить с номером телефона возможно, если злоумышленник располагает ранее украденной у нас информацией о номерах телефонов абонентов. Мы также принимаем срочные меры для исключения неправомерного присвоения абонентских данных. Основные усилия сосредоточены на полной переработке системы авторизации, исключающей атаки с подменой адреса устройства».

В итоге программист Владимир Серов, который и обнаружил уязвимость выкачал пять профилей свой и нескольких друзей и экспериментировал с ними. Из них он извлек телефон, станции, которыми человек чаще всего пользуется, а так же вероятный доход, пол и возраст. И главное, что до сообщения об уязвимости вся эта информация хранилась в сети в открытом виде.

А с помощью нехитрой утилиты Серов даже смог отследить перемещение абонентов внутри метро. Можно было посмотреть на какой станции находится человек.

В «Максима Телеком» отмечают, что такой тип слежки уже невозможен, равно как и нельзя получить ни один из параметров. Провайдер стал шифровать все данные. Правда закрывать уязвимости стали на следующий день после публикации статьи, и то не сразу, а кусками в течении дня.

Выглядит такое по меньшей мере не серьезно. Хотя представители «Максима Телеком» подчеркнули, что фирма сама не заинтересована в существовании подобных проблем, потому что зарабатывает на данных пользователей, продавая информацию рекламодателям.

Из 12 млн. пользователей, зарегистрированных в сети, большинство заходит в сеть через страницу регистрации, на которой показываются предложения рекламодателей. Эти объявления как раз таргетируются на основе данных провайдера о вас. Кроме того компания может продавать информацию другим операторам рекламы, и ее массовая утечка фактически уничтожила бы бизнес.

И это повод задуматься... Безопасность пользовательских данных по прежнему не приоритет для компании, даже если они на этих данных зарабатывают.